Autonome Agenten sollen vor Botnet-Angriffen schützen und die Angreifer neutralisieren

Bild: Tom-b/CC BY-SA-3.0

Die Pentagon-Forschungsbehörde Darpa will nach WannaCry oder und Petya/NotPetya schnell und automatisch die "Infrastruktur" des Angreifers ausschalten können

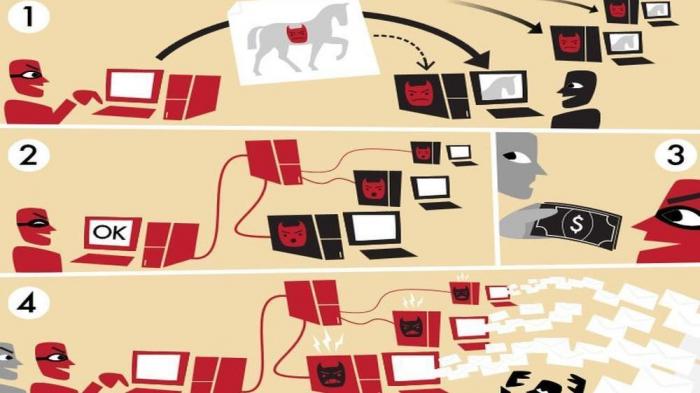

Die Darpa, die Forschungsbehörde des Pentagon, hat immer mal wieder exotische Ideen, wie sich die militärtechnische Überlegenheit der USA sichern lassen könnte. Jetzt sucht man nach Möglichkeiten, wie man sich automatisch gegen große Cyberangriffe verteidigen könne. Natürlich spricht man nicht nur von automatisch, sondern von einer autonomen Verteidigung, da die Autonomie der Systeme und Roboter überall im Pentagon ein Wunschziel ist. Daher wurde das Programm mit dem Titel "Harnessing Autonomy for Countering Cyberadversary Systems" (HACCS) aufgelegt. Es geht auch nicht nur um Abwehr, sondern es soll die Infrastruktur des mutmaßlichen Angreifers lahmgelegt werden. Verwiesen wird auf Angriffe mit Botnets und Masseninfektions-Schadprogramme wie Mirai, Hidden Cobra, WannaCry und Petya/NotPetya.

Cyber-Angriffsprogramme, die von der Equation Group der NSA mitsamt den Sicherheitslücken entwickelt und gehortet wurden, sind geleakt worden. Zunächst sollten sie verkauft werden, aber nachdem sich offenbar keine Interessenten gemeldet hatten, die die geforderten mehr als 500 Millionen US-Dollar in BitCoines zahlen wollten, wurden sie von der Hackergruppe Shadow Brockers im April veröffentlicht. Kurz darauf erfolgte Anfang Mai eine Angriffswelle mit dem Kryptotrojaner WannaCry, der auf dem NSA-Exploit External Blue in Windows Dateifreigaben (SMB) aufbaute.

Der Vorfall zeigte, dass die Geheimdienste nicht für Sicherheit, sondern für Risiken sorgen, weil sie die Sicherheitslücken für eigene Zwecke horten. Microsoft schloss die Sicherheitslücke erst im März 2017, nachdem die Exploits bereits zirkulierten. Allerdings zunächst nicht für die älteren Windows-Systeme, für Windows XP und Windows Server 2003 kamen die Sicherheitsupdates erst nach Ausbruch der WannaCry-Epidemie. Der Kryptotrojaner, der Dateien auf einem Rechner verschlüsselt und unzugänglich macht, verbreitete sich über E-Mails und verbreitete sich dann über das Exploit auch über andere Rechner im Netz.

Noch ist keineswegs klar, wer hinter der WannaCry-Epidemie steckt. Meist kann auch nicht zweifelsfrei ermittelt werden, wer Cyberangriffe durchführt, da die Angreifer sich hinter gekaperten Rechnern verstecken können, so dass ein Angriff, der scheinbar von Nordkorea, Russland oder den USA auszugehen scheint, auch wirklich von Akteuren aus diesem Land durchgeführt worden sein muss. Nicht nur die Rechner und die Methoden zu identifizieren, sondern auch die Täter.

Softwareagenten sollen sich durch Ausnutzung von Exploits in Botnets bzw. "grauen Netzwerken" installieren und frei bewegen können

Notwendig sei, so die Ausschreibung der Darpa, "die Fähigkeit, Botnets und andere großräumige Schadprogramme von kompromittierten Maschinen und Netzwerken zu identifizieren und zu neutralisieren." Das soll schnell, zuverlässig und vertrauenswürdig in Übereinstimmung mit dem Datenschutz und anderen rechtlichen Verpflichtungen geschehen. Neutralisiert werden müssten auch die gekaperten Rechner in einem Botnet mit teilweise vielen Millionen Bots, wenn die Eigentümer die Infektion ihrer Geräte und Rechner (Bots) nicht mitbekommen haben und sich nicht aktiv am "Neutralisierungsprozess" beteiligen. Das ist nett formuliert und bedeutet, dass die "Verteidiger" ebenso wie die "Angreifer" auf fremde Geräte und Rechner zugreifen und diese manipulieren ("versklaven") sollen. Daher geht es darum, nicht nur Botnets identifizieren, sondern auch ausmachen zu können, welche Sicherheitslücken bestehen.

Dabei muss man wissen, dass es wahrscheinlich dort draußen im Cyberspace weltweit unzählige "versklavte" Bots gibt. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) schreibt: "In der ersten Jahreshälfte 2016 wurden von Sicherheitsforschern täglich bis zu 39.000 Infektionen deutscher Systeme registriert und über das BSI an die deutschen Internetanbieter gemeldet."

Das sind aber nur die Infektionen, die bemerkt wurden und daher nur eine "Untergrenze". Die Dunkelziffer liege deutlich höher und bewege sich in Deutschland mindestens in einem sechsstelligen Bereich: "Studien zufolge werden pro Tag weltweit mehrere Tausend neue Computer gekapert und für fremde Zwecke missbraucht. Ein neu ans Internet angeschlossener PC wird bereits nach wenigen Minuten erstmals angegriffen." Zur Lage heißt es im BSI-Zustandsbericht 2016: "Täglich werden ca. 380.000 neue Schadprogrammvarianten gesichtet. Allein bis August 2016 waren insgesamt mehr als 560 Millionen verschiedene Schadprogrammvarianten bekannt."

Gegen solche Massenangriffe und -infektionen bzw. Armeen von gekaperten Geräten und Rechnern setzt die Darpa auf autonome Systeme, auf "autonome Softwareagenten", die zwar unabhängig von kontrollierenden Menschen auf der Jagd im wilden Cyberspace sind, aber sicher sein sollen, d.h. nicht selbst zu Angreifern werden sollen oder nicht die richtigen Angreifer "neutralisieren". Was "Neutralisierung" bedeuten soll, scheint man bewusst offenzulassen. Dabei geht es darum, dass auch Rechner in anderen Ländern, die mutmaßlich Teil eines Botnetzes sind, "neutralisiert" werden sollten. Das könnten andere Länder wiederum als Cyberangriffe und damit als Cyberwar verstehen. Jedenfalls will man Softwareagenten, die sich heimlich durch Ausnutzung von Exploits in Botnets bzw. "grauen Netzwerken" installieren und dort frei bewegen können.

Wie immer wäre diese Art der "Verteidigung" auch eine Methode des Angriffs. Schließlich geht es darum, Computer- oder IOT-Netzwerke zu identifizieren und nach Lücken zu suchen, um in sie einzudringen und sie zu manipulieren. Aber das ist eigentlich banal, denn jedes Verteidigungsministerium ist letztlich auch ein Angriffsministerium.