Google rüstet gegen den Quantencomputer

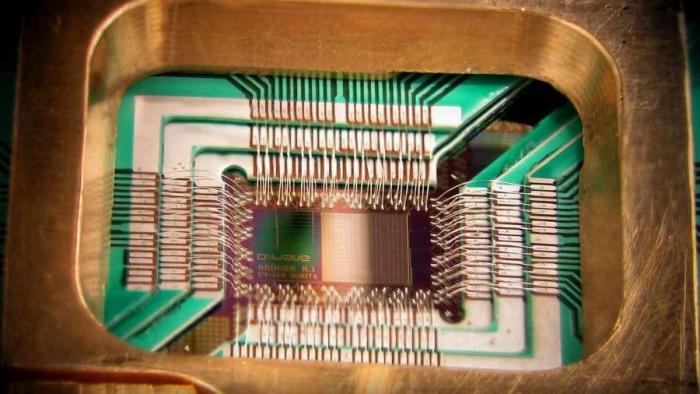

Für 128-qubit von D-Wave Systems, der für Google und die Nasa einen Quantencomputer gebaut hat, entworfener Chip. Bild: D-Wave Systems/CC-BY-SA-3.0

Im Internet breit verwendete Verschlüsselungsmethoden könnten in einigen Jahren von einem Quantencomputer geknackt werden. Google testet nun eine Methode, die nach heutigem Wissen immun gegen diese neue Art von Computer ist

Der Eckstein eines verlässlichen Internets hat laut Michele Mosca ein Verfallsdatum. Auf 2030 taxiert es der Mathematiker von der University of Waterloo in Kanada. Der Forscher hat den Fortschritt beim Bau eines Qauntencomputers analysiert. In weniger als 15 Jahren werde es einen Quantencomputer geben, der leistungsstark genug ist, ausgerechnet jene Verschlüsselungsverfahren zu knacken, die täglich milliardenfach für Banküberweisungen, Kartenzahlungen, Online-Einkäufe oder Email-Verschlüsselung genutzt werden.

"Schon heute müssen wir nach Alternativen suchen", warnt Mosca. Denn ein Quantencomputer könnte heute verschlüsselte Daten auch rückwirkend lesbar machen. Zudem dauere es Jahre, bis neue Verschlüsselungsverfahren etabliert werden, die mutmaßlich vor dem Quantencomputer sicher sind, so genannte Post-Quanten-Kryptographie.

Von einer "Verschlüsselungslücke" spricht daher auch Marc Fliehe. "Unternehmensgeheimnisse, Patente, staatliche oder militärische Kommunikation müssen oft über Jahrzehnte sicher bleiben", sagt der Bereichsleiter Sicherheit beim IT-Branchenverband Bitkom.

Weltweit entwickeln Forscher die Post-Quanten-Kryptographie. Der Internetkonzern Google testet nun eine Variante davon mit seinem Webbrowser "Chrome", genauer gesagt mit dessen neuer Version namens "Canary". Ein kleiner Teil der Verbindungen zwischen Chrome Canary und den Google-Servern werde mit einem neuen Post-Quanten-Verfahren namens "New Hope" abgesichert, wie Matt Braithwaite in Googles "Security Blog" mitteilt. Google habe die Methode eines türkisch-deutsch-niederländischen Forscherteams als die vielversprechendste eingestuft, ergänzt der Softwareentwickler.

Es handele sich um ein Experiment, betont Braithwaite. Die neue Verschlüsselung werde zusätzlich zu den etablierten Methoden eingesetzt, mit anderen Worten: Konventionell Verschlüsseltes wird ein mit dem neuen Verfahren noch einmal verschlüsselt. "So können wir experimentieren, ohne die Nutzersicherheit zu gefährden", schreibt der Google-Mitarbeiter. Nach zwei Jahren soll der Test beendet werden. Google schließt also die Verschlüsselungslücke noch nicht.

Braithwaite verweist denn auch auf weiter gehende Forschungen. Google selbst entwickelt zusammen mit dem niederländischen Halbleiterhersteller NXP, Microsoft und anderen Forschern ein weiteres Verfahren. Das Gebiet der Post-Quanten-Kryptographie wird auch von universitären Forschern und anderen Unternehmen verfolgt, zum Beispiel von der TU Darmstadt, die zusammen mit der Münchner Firma "genua" ein Verfahren namens "XMSS" entwickelt.

Die Forschung dreht sich nicht zuletzt um die Schnelligkeit der Post-Quanten-Kryptographie. Konkurrenzfähig dürften nur Produkte sein, die nicht allzu viel Kommunikationsaufwand zwischen Browser und Server erzeugen. Aber auch die Sicherheit der neuen Methoden ist noch ein Thema. Absolute Unknackbarkeit gibt es nicht. Wie sicher eine Methode ist, lässt sich anhand der abgewehrten Angriffsversuche abschätzen.

Niemand kann ausschließen, dass morgen ein genialer Mathematiker ein Rezept zum Knacken der heute gängigen Verfahren oder eines der neuen Post-Quanten-Verfahren liefert. Die Sicherheit beruht auf der mehr oder weniger intensiv geprüften Annahme, dass es kein solches Verfahren gibt. Weil Post-Quanten-Verfahren noch kaum in der Praxis eingesetzt wurden, ist freilich auch die Erfahrung mit Angriffen geringer als mit den gängigen Verfahren. Experimente wie das von Google sollen den Erfahrungsschatz erweitern.

Ganz ohne Zweifel ist auch nicht die Annahme, dass Post-Quanten-Kryptographie tatsächlich immun gegen Quantencomputer sein wird. Heute genutzte Verschlüsselungsmethoden beruhen auf einem komplexen mathematischen Problem, für dessen Lösung es eine Unzahl von Möglichkeiten gibt. Der Schlüssel lässt sich im Prinzip durch Raten herausfinden. Doch die Anzahl der Lösungswege ist derart immens, dass selbst die schnellsten Supercomputer Jahre zum Erraten des Schlüssels bräuchten. Anders ein Quantencomputer: Er kann die Möglichkeiten parallel testen und kommt daher sehr viel schneller zum Ergebnis.

Doch diese Fähigkeit besitzt ein Quantencomputer nach heutiger Kenntnis nur für bestimmte Kategorien von komplexen Aufgaben. Die Post-Quanten-Verfahren basieren auf anderen Aufgaben. Ausschließen lässt sich aber nicht, dass ein findiger Quantenphysiker ein Programm für einen Quantencomputer entwickelt, das auch Post-Quanten-Kryptographie knackt. Das Rennen um die Kryptographie von morgen bleibt also offen.